Die Entwicklung von Quantencomputern stellt eine Bedrohung für die Sicherheit der derzeit verwendeten kryptografischen Algorithmen dar. Quantencomputer haben das Potenzial, bestimmte mathematische Probleme, auf denen viele kryptografische Algorithmen basieren, viel schneller zu lösen als herkömmliche Computer. Das bedeutet, dass die Sicherheit von Verschlüsselungsverfahren, die auf diesen Algorithmen beruhen, durch den Einsatz von Quantencomputern verringert und sogar gebrochen werden kann. Diese Entwicklung hat auch auf sicherheitsrelevante Bereiche in der Automobilelektronik Auswirkungen: In einer Zeit, in der vernetzte Fahrzeuge und autonomes Fahren zunehmend an Bedeutung gewinnen, wird die Integration von Post-Quantum-Kryptographie zu einem entscheidenden Faktor für die Sicherheit der Fahrzeugkommunikation. Im Interview mit AEEmobility geben die Continental-Experten Maurice Heymann (Applied Cryptography Researcher) und Dr. Sheikh Mahbub Habib (Head of Cybersecurity and Privacy Innovation) Auskunft darüber, wo wir stehen, wie groß die Bedrohung ist und welche Maßnahmen heute schon ergriffen werden müssen.

AEEmobility: Wie ist der derzeitige Stand bei Quantencomputern?

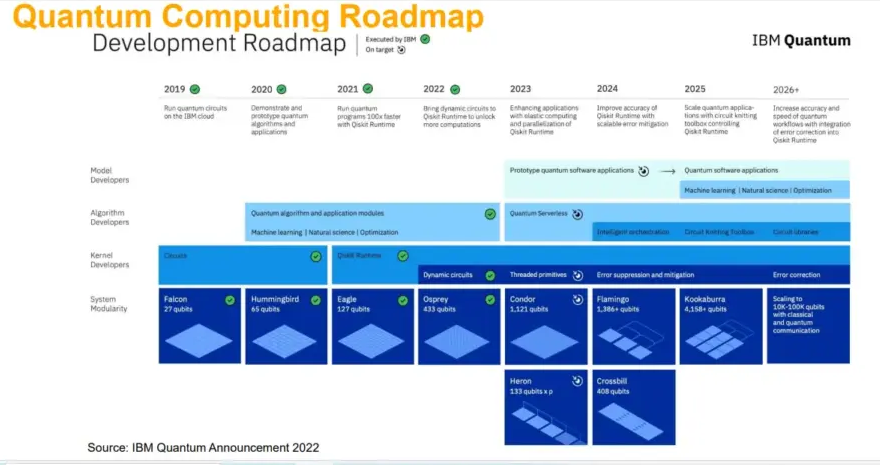

Maurice Heymann: In der Forschung ist IBM einer der Leader, was die Entwicklung von Quantencomputern angeht. Anhand der Roadmap (siehe Bild unten) sieht man recht gut, wie der Stand der Technik ist. 2019 hat IBM mit 27 Qubits angefangen, über die Jahre ist die Anzahl jedoch exponentiell angestiegen. Noch sind diese Qubits, Stand heute, fehlerbehaftet. Solche Abweichungen sind zwar für Anwendungen wie KI und Machine Learning nicht relevant, für Kryptographie sind diese Fehler jedoch fatal.

Daher kombiniert man in der Praxis dann z. B. tausend von diesen fehlerbehafteten Qubits und generiert daraus ein fehlerfreies Qubit. Dies bedeutet aber wiederum, wenn man z. B. Tausend Qubits benötigt, um das Kryptoverfahren zu brechen, sind schon tausend mal tausend Qubits notwendig. So weit sind wir heute noch nicht.

Aufgrund der Tatsache, dass die Leistungsfähigkeit von Quantencomputer nahezu exponentiell steigt, hat das US-amerikanische National Institute of Standards and Technology NIST schon 2016 Unternehmen und Forschungsinstitute dazu aufgerufen, Verfahren und Algorithmen zu entwickeln, um Verschlüsselungsverfahren vor Quantencomputer zu schützen. Mittlerweile hat die NIST einen von IBM entwickelten Algorithmus namens Kyber (FIPS-203) ausgewählt und ist nun dabei, diesen zu standardisieren. Noch dieses Jahr soll die finale Version des Standards veröffentlicht werden. Für digitale Signaturen werden voraussichtlich 3 Algorithmen standardisiert (Dilithium (FIPS-204), FALCON (tbd) und SPHINCS+ (FIPS-205). Weitere Algorithmen sind in der Evaluierung, um verschiedene Anwendungsfälle und zu Grunde liegende mathematische Probleme abzudecken.

Welche Verschlüsselungsverfahren sind von Quantencomputing bedroht?

In der Kryptographie werden generell zwei unterschiedliche Methoden genutzt, um Daten zu verschlüsseln bzw. signieren: zum einen die symmetrischen und zum anderen die asymmetrischen Verfahren. Asymmetrische Kryptosysteme basieren auf einem privaten und einem öffentlichen Schlüssel und werden als public-key Verfahren bezeichnet. Asymmetrische Verfahren werden in der Fahrzeugelektronik hauptsächlich genutzt zum Aufbau von Kommunikationskanälen, für Car-to-cloud-Dienste, Software-over-the-air-Updates, Secure boot, usw.

Bei der symmetrischen Verschlüsselung besitzen beide Gesprächspartner den gleichen Schlüssel, der geheim ausgetauscht werden muss. Um diesen Schlüssel allerdings weiterzugeben, wird auch hier auf das public-key Verfahren zurückgegriffen. Bei den symmetrischen Verfahren ist davon auszugehen, dass diese relativ leicht angepasst werden können und sie dann als quantensicher gelten. Die asymmetrischen Verschlüsselungsverfahren wie z. B. RSA oder ECC müssen dagegen zwingend durch quantenresistente Algorithmen ersetzt werden.

Wann droht eine Gefahr für derzeitige Verschlüsselungsverfahren? Und wann sollte ein Post-Quanten-Schutz implementiert sein?

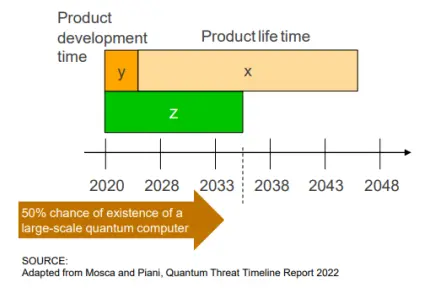

Dr. Sheikh Mahbub Habib: Hierzu ist eine Umfrage von Dr. Michele Mosca und Dr. Marco Piani vom Global Risk Institute sehr hilfreich. Sie befragen jährlich Experten aus Forschung und Industrie, wann zu erwarten sei, dass ein entsprechend leistungsfähiger Quantencomputer kommt und wie man sich darauf vorbereite (Bild unten). Die Ergebnisse zeigen, dass man ab etwa 2035 mit einer Wahrscheinlichkeit von 50 Prozent damit rechnen muss, dass Quantencomputer aktuelle Verschlüsselungen und Signaturen brechen werden.

Bezogen auf den Automotive-Markt bedeutet dies, dass bei einer Entwicklungszeit von 1 bis 3 Jahren und einer Lebensdauer des Fahrzeugs von ca. 10 Jahren das Thema brandaktuell ist, eigentlich ist man schon zu spät. Daher ist es wichtig in diesem Bereich jetzt zu investieren, denn wenn man den Zeitpunkt verpasst hat, wird es sehr kostspielig.

Quantum Threat Timeline Report 2022: Q-Day nennen Fachleute den Tag, von dem an es Quantencomputer geben wird, die asymmetrische Kryptoverfahren wie RSA knacken können. (Bild: Mosca and Piani)

Welche konkreten Maßnahmen schlagen Sie vor?

Konsens in der Wissenschaft ist, die klassischen asymmetrischen Verfahren wie beispielsweise RSA und ECC durch quantenresistente Algorithmen zu ersetzen. Und bei symmetrischen Algorithmen wie AES sollte das Sicherheitsniveaus durch Verdoppelung der Schlüssellänge auf 256 bit erhöht werden.

Ist die Automotive-Branche hier Vorreiter und wie reagieren andere Industrien auf diese Bedrohung?

Maurice Heymann: Einige Unternehmen beginnen bereits, Post-Quantum-sichere Kryptographie in ihre Produkte zu integrieren. Dies ist besonders wichtig in Branchen, in denen langfristige Sicherheit und Vertrauen von entscheidender Bedeutung ist, wie beispielsweise im Finanzwesen und in der Gesundheitsbranche, aber eben auch in der Automobilindustrie. Google hat bereits ihr komplettes internes Produktions-Netzwerk auf postquantensichere Algorithmen umgestellt – und zwar hybrid. Das heißt, es wurden traditionelle, erprobte Algorithmen mit der zukunftssicheren Post-Quantum-Kryptografie kombiniert und somit eine zweite Sicherheitsstufe geschaffen: Sollte das eine Verfahren versagen, hat man zumindest noch das andere. Ferner wurde das System Krypto-agil aufgebaut, das bedeutet, die Systeme sind modular aufgebaut, um eine einfache Aktualisierung und Erweiterung der Verschlüsselungsfunktionen zu ermöglichen. Einzelne Komponenten und Verschlüsselungsalgorithmen können so unabhängig voneinander ausgetauscht werden, ohne das gesamte System zu beeinträchtigen. Dadurch können neue Algorithmen und Verschlüsselungstechniken integriert werden, während ältere, weniger sichere Komponenten entfernt oder aktualisiert werden. Krypto-Agilität ist aus Architektursicht daher auch für uns ein wichtiges Thema. Ansonsten müsste man jedes Steuergerät einzeln upgraden und testen.

Auch auf der Endnutzerseite hat Google den Chrome-Browser bereits Postquanten-sicher gemacht (Chromium Blog: Protecting Chrome Traffic with Hybrid Kyber KEM). Das heißt, jegliche Daten, die mit einem Server, der dies unterstützt, ausgetauscht werden sind bereits postquantensicher.

Und wie weit ist Continental bei diesem Thema?

Dr. Sheikh Mahbub Habib: Es gibt viele technische Herausforderungen zu bewältigen, bevor die PQC-Technologie allgemein in Fahrzeugen eingesetzt werden kann. Im Rahmen des BMBF-Projekts QuantumRISC haben wir zusammen mit anderen Unternehmen und Forschungseinrichtungen verschiedene Themen im Bereich der Quantensicherheit hinsichtlich Embedded Hardware untersucht. Dazu haben wir bei Continental zusammen mit der Tochtergesellschaft Elektrobit typische Use-Cases identifiziert und eine eigene AUTOSAR Classic Library entwickelt, die verschiedene Post-Quantum-Algorithmen beinhaltet. Diese wurden in einem Client-Server-System implementiert und darauf dann ein Benchmarking hinsichtlich Speicherplatzes und Geschwindigkeit durchgeführt. Daraus konnten wir dann die Anforderungen an die Embedded-Hardware im Fahrzeug ableiten, denn gerade in der Automobilelektronik steht bekanntermaßen nicht unbegrenzt Rechenleistung und Speicherplatz zur Verfügung. Und für Automobil-spezifische Anwendungsfälle sind derzeit noch keine Hardwarebeschleuniger für Post-Quantum-Algorithmen auf dem Markt. Mit der Veröffentlichung der Draft-Standards durch die NIST dieses Jahr ist aber damit zu rechnen, dass auch Hardware-Unterstützung seitens der Halbleiterhersteller geliefert wird.

Maurice Heymann: Bei den Use-Cases konzentrieren wir uns auf die Themen ECU-Software-Updates, sichere Fahrzeug-Diagnose und sichere Kommunikationskanäle, die auch für Anwendungen wie Car2X genutzt werden. Eingesetzt haben wir die Algorithmen Kyber für die Verschlüsselung und Dilithium für die Signatur, die auf einem 32-bit AURIX TriCore Mikrocontroller TC38x von Infineon liefen. Dabei haben wir im Vergleich zu Pre-Quantum-Algorithmen enorme Unterschiede bei der Geschwindigkeit und dem Verbrauch von Speicherressourcen festgestellt. Interessant ist, dass der Dilithium Algorithmus fast 3mal schneller läuft als der Pre-Quantum-Algorithmus RSA, aber fast fünfmal so viel Arbeitsspeicher (RAM) und 50 Prozent mehr ROM benötigt. Bei der Verschlüsselung ist der Kyber-Algorithmus sogar 10mal schneller als der traditionelle Algorithmus X25519, aber dafür den doppelten Speicherbedarf für RAM und ROM erfordert. Das heißt, beim Einsatz von von PQC-Algorithmen steigen die Anforderungen an die Speicher-Hardware deutlich. Aktuell arbeiten wir an der Optimierung dieses Problems, beispielsweise der Reduzierung des Speicherbedarfs auf Kosten der Geschwindigkeit.

Warum muss man die Post-Quanten-Algorithmen auf die Automotive-Bedürfnisse anpassen?

Dr. Sheikh Mahbub Habib: Die Algorithmen, die von der NIST standardisiert werden, sind für die IT-Branche entwickelt worden und müssen für Automotive-Anwendungen noch optimiert werden. Den einen „One size fits all“-Algorithmus gibt es nicht. Für uns bedeutet das, dass wir für jeden Use Case den optimalen Algorithmus auswählen müssen. Hinzu kommt das Thema Krypto-Agilität, das im Automotive-Bereich aufgrund der Prozesse, Hardware-Beschränkungen, Leistungs- und Sicherheitsaspekten nicht einfach umzusetzen ist. Im Worst Case müsste bei einem Software-Update die Hardware ausgetauscht werden. Die Migration von Post-Quantum-Technologien auf Automotive ist jedenfalls nicht trivial, noch befinden wir uns im Vorentwicklungsstadium.

Continental und Elektrobit haben gemeinsam mit mehreren Partnern untersucht, wie Automotive-Geräte vor Bedrohungen (ausgereifter) Quantencomputer geschützt werden können. Das Ziel besteht darin, geeignete Algorithmen für den Automobilmarkt zu wählen, die für gängige Anwendungsfälle geeignet sind:

- Sicheres Herunterladen eines Software-Updates aus dem Internet

- Aufbau eines sicheren Kanals zur Kommunikation mit anderen Geräten im Fahrzeug und mit der Außenwelt

- Gewährleistung der Autorisierung von Zugriffen auf das/von dem Fahrzeug durch Endbenutzer und andere Parteien (z. B. V2X-Kommunikation)

Diese Anwendungsfälle wurden im PQC-Demonstrator implementiert und hinsichtlich Berechnungs- und Kommunikationszeit bewertet. Die Ergebnisse werden im Elektrobit AutoSAR-Crypto-Stack integriert und ermöglichen es OEMs und Zulieferern, den Fahrzeugbestand oder Komponenten im Voraus gegen die Bedrohung durch Quantencomputer auf kryptografische Algorithmen abzusichern.

Gibt es eine branchenübergreifende Initiative oder entwickelt jeder Hersteller selbst?

Maurice Heymann: Eine Hersteller-übergreifende Zusammenarbeit gibt es derzeit nicht. Eventuell könnte AUTOSAR eine Working Group ins Leben rufen. Einige Hersteller haben zumindest angekündigt, die Post-Quantum-Kryptografie in zukünftigen Fahrzeugarchitekturen zu unterstützen. Wir bei Continental werden in diesem Jahr noch einige Workshops mit unseren Kunden durchführen. Auch bei Hardwarebeschleunigern auf SoC-Basis arbeiten wir mit Halbleiterherstellern wie Infineon und NXP zusammen und bringen unsere Erfahrungen ein. Ferner beschäftigen sich unsere Tochterfirmen Elektrobit und Argus Cyber Security intensiv mit diesem Thema.

Wie sieht ihr Fazit aus, welche Maßnahmen empfehlen Sie?

Aufgrund unserer Projektarbeit haben wir mittlerweile umfangreiche Erfahrungen gesammelt. Wir plädieren dafür, sich möglichst schnell mit diesem Thema zu befassen, da der Tag, an dem Quantencomputer traditionelle Algorithmen brechen, mit hoher Wahrscheinlichkeit kommen wird.

Die Migration zu Post-Quanten-Kryptographie (PQC) gestaltet sich im Automotive-Bereich nicht einfach, da keine „Einheitslösung“ existiert und viel Optimierungsaufwand nötig ist. Je nach Anwendungsfall können PQC-Algorithmen schneller sein als Pre-Quantum Algorithmen, erfordern jedoch tendenziell mehr Hardware-Ressourcen (ROM & RAM). Hybridlösungen werden von uns bevorzugt, um die Zukunftssicherheit von PQC-Algorithmen zu bieten, kombiniert mit der traditionellen Sicherheit altbewährter Algorithmen. Man muss aber sagen, dass auch bei einer vollständigen Migration zu PQC immer noch ein Restrisiko besteht. Es ist letztlich ein Katz-und-Maus-Spiel, bei dem Mathematiker und Entwickler neue Algorithmen vorschlagen und andere versuchen sie zu brechen. (oe)

Vielen Dank für das Gespräch!

(Das Interview führte Klaus Oertel, Chefredakteur der AEEmobility)